Reconnaissance - как етичните хакери събират информация?

През второто тримесечие на 2024 година организациите претърпяват 30% повече кибератаки спрямо същия период от миналата година или 1 636 атаки на седмица. (Checkpoint Research) Това показва колко важни са дейностите, свързани с киберсигурността, а оттам – и експертите, които ги извършват. Ако искаш и ти да започнеш развитието си в сферата, запиши се в Upskill програмата Cyber Security & Ethical Hacking.

Киберсигурността е едно от най-перспективните полета на развитие, а етичните хакери са неизменна част от сферата. Сега и ти можеш да се впуснеш в нея като направиш първите си стъпки в събирането на информация (reconnaissance) – едно от фундаменталните умения за всеки етичен хакер.

А по повод предстоящото обучение, в следващите редове ще ти представя два основни метода за събиране на информация и откриване на уязвимости. Те са широкоразпространени и се прилагат активно от етичните хакери.

Ако и ти искаш да бъдеш такъв, това несъмнено са подходи, които да включиш в инструментариума си.

Какво представлява събирането на информация?

Военният термин reconnaissance намира своето място и в дейностите по разузнаване и събиране на данни за системи в сферата на киберсигурността. Основната цел на практиката е именно да бъде открита и събрана информация за дадена система.

По този начин могат да бъдат идентифицирани уязвимости и с помощта на етични хакери – да бъдат защитени срещу атаки или направо отстранени, ако го позволяват. Reconnaissance практиките се прилагат често в областта на етичното хакерство и т.нар. penetration testing (или тестове срещу пробиви).

Именно чрез такива тестове компаниите могат да проверят как ще реагират системите им и какво ще разкрият, когато са подложени на атаки за събиране на информация.

А по своята същност, основните типове reconnaissance действия се делят на 2 типа, според това какви техники се прилагат и какви инструменти се използват. Ще им обърнем внимание в следващите редове, а по време на курса ще ги разгледаш в дълбочина.

1. Пасивно събиране на информация (passive reconnaissance)

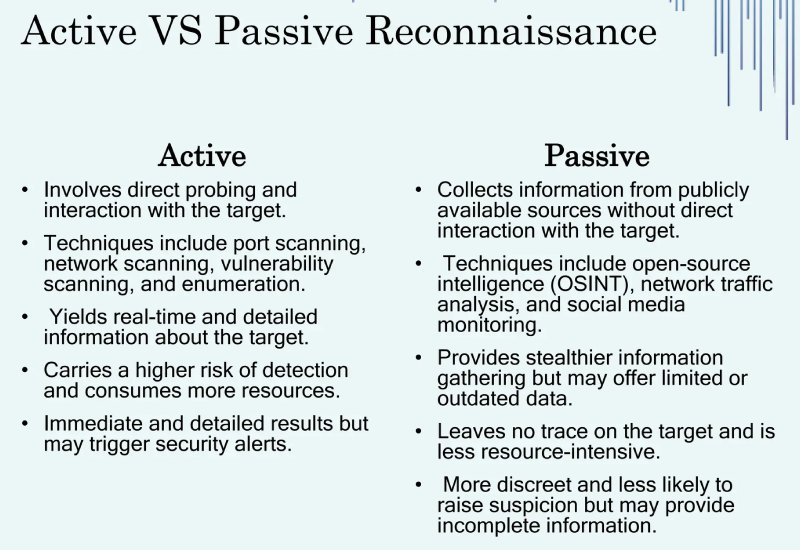

Пасивното събиране на информация разчита на методи и техники, посредством които хакерите не си взаимодействат пряко със системата, обект на разузнаване. Целта е самото събиране на данни, не атака, и често предхожда реална атака.

Най-често се подхожда по метода OSINT – open-source intelligence или разузнаване чрез открити източници. Т.е. това са източници на информация, които са достъпни за обществеността.

В случая не се събира конфиденциална или класифицирана информация, следователно няма нужда да се извършва прикрито и чрез взаимодействие със системите, тъй като информацията вече е достъпна. Източниците на пасивното разузнаване по метода OSINT са например средствата за масова комуникация, публични отчети, обществена статистика, интернет съдържанието и формите на създадено от потребители съдържание (user-generated content), както и наблюдението.

А именно фактът, че пасивното разузнаване проучва достъпна информация, е много по-трудно да бъде засечено като практика. Но пък и затова е по-бавно за осъществяване. Затова съществува и по-агресивна и бърза алтернатива, както ще видиш в следващите редове.

2. Активно събиране на информация (active reconnaissance)

Активното събиране на информация е друг способ на етичните хакери, при който има активно взаимодействие със системите. Целта е откриване на уязвимости.

Активните reconnaissance дейности водят до по-точни и бързи резултати. И понеже във всичко има баланс, тези техники крият повече рискове за хората, които ги осъществяват, тъй като привличат внимание, когато системите реагират.

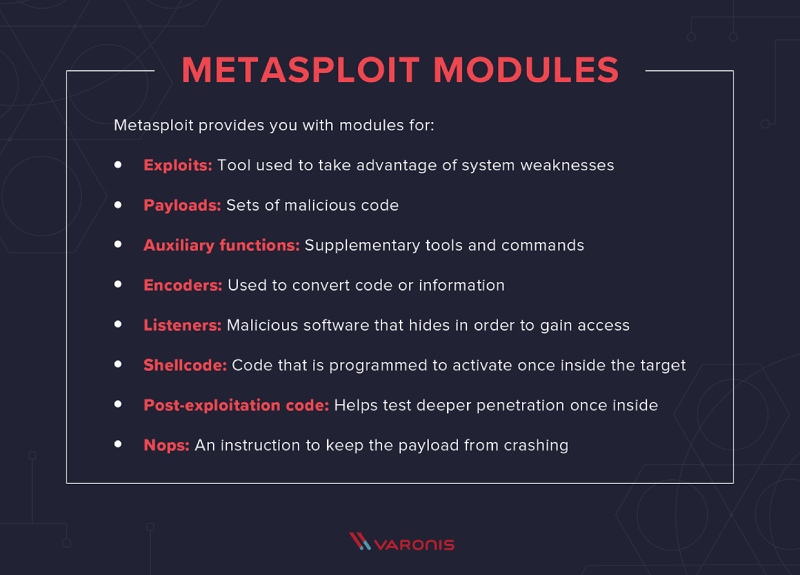

Един от най-популярните инструменти за активно разузнаване, използван и от киберпрестъпници, и от етични хакери е Metasploit. Затова и по време на курса ще имаш възможност да направиш първите си стъпки с него.

Всъщност, това е един от най-използваните софтуери за penetration testing в световен мащаб. Той предоставя готов код и позволява използването на собствен такъв, за осъществяване на активните мероприятия по събиране на информация.

Източник: Varonis

Освен софтуера, по време на курса ще разгледаш и основни техники за active reconnaissance, включително port, network, web и host scanning. Курсът е фундаментален и практически, като ще прилагаш всички техники и похвати, които се разглеждат, в търсене на уязвимости, тяхното откриване и анализ.

Ако си с интерес към сферата или имаш базови умения за работа с инструменти за сканиране на мрежи и сигурен достъп, сега можеш да продължиш развитието си в сферата на киберсигурността като се запишеш в Upskill програмата Cyber Security & Ethical Hacking още днес. Очакваме те!