Кои 10 типа уязвимости са най-апетитни за хакерите?

$4,35 милиона е средната финансова щета от пробивите в сигурността в съвременния свят (Statista). Това е резултат от ускорената дигитализация и появата на все повече уеб приложения. Затова и предстоящият практически курс Compromising Platforms - март 2024 обръща внимание на атаките към уеб платформи.

Средната стойност на щетите от кибератаки варира според сектора и индустрията. А основен проблем е и фактът, че компаниите се сещат за киберсигурността, едва след като е осъществен пробив.

В началото на 20 век, и по-конкретно през 1903 година най-голямата опасност за сигурността е бил магьосникът Джон Невил Маскелин. Легендата гласи, че той „хаква“ радиотелеграфа по време на публична демонстрация на Джон Флеминг и го използва, за да изпрати нецензурни послания в морзов код на публиката.

На практика се подиграва със сигурността на безжичната телеграфна система на Гулиелмо Маркони. Този хак открива дефект в технологията и резултатът е по-скоро положителен. Основните щети са за егото на Флеминг и Маркони.

Днес щетите са за милиони. В сектори като здравеопазването средната стойност на щетите от киберпрестъпления надхвърля $10 милиона. Във финансовия сектор струват близо $6 милиона.

Ако искаш да надградиш уменията и познанията си в мрежовата сигурност и да си част от битката с киберпрестъпността, да познаваш основни уязвимости и как могат да бъдат експлоатирани е ключово. Да видим откъде да започнеш!

Същност на уязвимостите

Ако вече имаш някакъв опит в света на киберсигурността и етичното хакерство, знаеш какво са уязвимостите. Познати като vulnerabilities, това са слаби места, които могат да се експлоатират, за да компрометират цяла система.

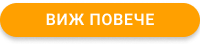

Източник: OWASP

Чрез различни инструменти и интернет заплахи, уязвимостите на едно уеб приложение могат да бъдат експлоатирани така, че да навредят на платформата, на потребителите ѝ и дори в по-големи мащаби. Тези уязвимости може да са резултат от грешно конфигуриране, пропуски в кода или пък допълнителни елементи, които само по себе си са уязвими.

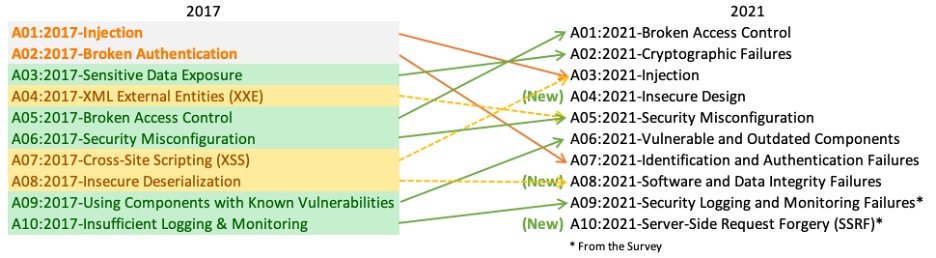

А ето и кои са най-апетитните уязвимости за хакерите днес:

1. Broken Access Control

Нивото на достъп определя това до какви данни и функционалности има достъп всеки потребител в платформата. Проблеми в конфигурирането на правата излага данните на опасност и е предпоставка за осъществяване на неправомерни действия.

2. Cryptographic Failures

По правило, всяка уеб платформа трябва да осигурява криптирана връзка, за да се обезпечи безопасността на данните. Уязвимост от типа cryptographic failure възниква, когато се използват неудачни алгоритми за криптиране, криптиращите ключове се съхраняват неправилно или протоколите са стари.

3. Injection

Вече съм имала възможността да те запозная с т.нар. SQL инжекция в други от статиите ни на тема киберсигурност. Инжекцията е тип атака, с която се експлоатират определен тип дефекти и уязвимости, които позволяват на хакерите да инжектират зловреден код в уеб приложението на такива места, че да бъде изпълнен от backend-а на платформата.

По време на курса, освен с SQL инжекциите, ще се запознаеш и с друг тип injection дефекти и какви са ефектите им.

4. Insecure Design

Това е една от по-новите категории уязвимости, които ще намериш в Top 10 списъка на OWASP. Тя касае архитектура на приложението и дефекти в дизайна, допуснати в процеса на разработка. Пример за такава уязвимост е липсата на заложен контрол за валидация на данни, въвеждани от потребители.

5. Security Misconfiguration

Това е уязвимост, породена от лошото конфигуриране на настройки за сигурност на уеб приложенията. Най-простият пример за такава неудачна конфигурация е използването на слаба парола.

Източник: OWASP Top 10

6. Vulnerable & Outdated Components

OWASP10 поместват и остарели, уязвими сами по себе си компоненти в списъка с Top 10 уязвимости. Най-честият пример за поява на подобна уязвимост е пропускането на регулярни ъпдейти на софтуера. Пример за това са WordPress плъгини, които не се поддържат или отдавна не са обновявани.

7. Identification and Authentication Failures

До неотдавна, това беше една от водещите уязвимости, но днес се намира почти на дъното на списъка. Тя касае идентифицирането и удостоверяването на потребителите и управление на сесиите им. Резултатът от такива уязвимости, както се досещаш, е достъп до чувствителна информация, проникване в чувствителни системи и осъществяване на допълнителни атаки чрез новото ниво на достъп.

8. Software and Data Integrity Failures

Този тип уязвимости касаят проблеми в кода и инфраструктурата, които могат да доведат до нарушаване интегритета на системите. Автоматични ъпдейти, необезпечени CI/CD процеси и използването на ресурси, активи и елементи от несигурни източници са все повод за поява на подобен тип уязвимости.

9. Security Logging and Monitoring Failures

Както името подсказва, това са уязвимости, произтичащи от лошото проследяване, наблюдаване и записване на събития, касаещи сигурността на една уеб платформа. Лошото управление на тези дейности може да доведе до неспособност такива събития да бъдат засичани занапред и да им се противодейства навреме.

10. Server-Side Request Forgery

Познати като SSRF уязвимости, този дефект се появява, когато уеб приложението извлича отдалечен ресурс от невалидиран и непроверен източник. Съвременните приложения непрекъснато извличат данни от отдалечени ресурси, което повишава опасността от експлоатиране на SSRF уязвимости.

Предстоящият курс ще навлезе в дълбочина в опознаването и разбирането на водещите уязвимости. В него ще откриеш още примери, причини за появата им, както и ще придобиеш знания как се експлоатират подобни.

И всичко това е само част от знанията и уменията, които можеш да извлечеш от практическия курс. Очакват те и най-актуалните похвати и методи, които се използват от етичните хакери в глобален мащаб.

Ако искаш да направиш следващата стъпка в изграждането на умения и знания в сферата на киберсигурността, не се колебай и се запиши за курса Compromising Platforms - март 2024 още днес!